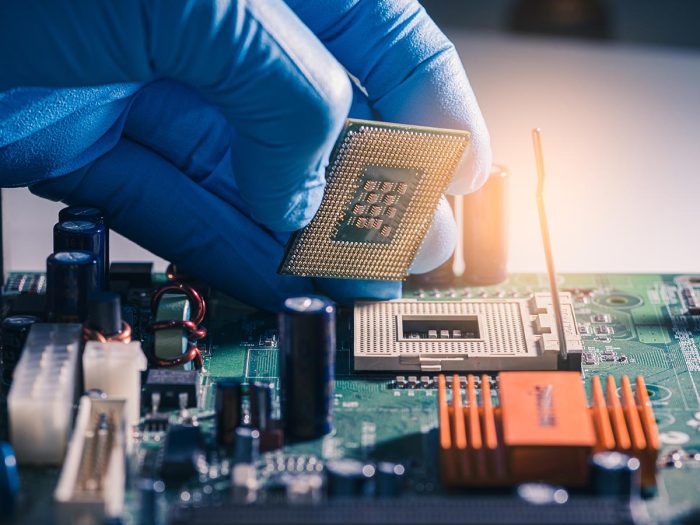

La guerre des processeurs : AMD contre Intel ! Quel est le meilleur processeur ?

Il s’agit de deux noms de processeur emblématiques dans le monde de la construction de PC, mais l’un d’eux l’emporte-t-il dans l’interminable débat Intel contre AMD ? Les amateurs de PC parviendront-ils un jour à se mettre d’accord sur le modèle le plus rapide, le plus riche en fonctionnalités, le meilleur pour les budgets ou le

En savoir plusDerniers articles

Spoofing : comment se protéger de la fraude sur internet

Vous connaissez probablement quelqu’un qui a été victime d’une tentative d’escroquerie, lors de laquelle un fraudeur a tenté d’obtenir des informations sensibles en utilisant une fausse identité ou quelque chose de similaire. Les cybercriminels utilisent également cette tradition séculaire de la tromperie : ils se font passer pour une personne que vous connaissez ou pour une

En savoir plusGuide pratique

Afficher tout

Améliorez la protection de vos enfants en ligne grâce aux applications de contrôle parental

Nous nous sommes depuis longtemps habitués à ce que les enfants prennent un smartphone...

Pourquoi les applications se bloquent constamment sur mon appareil Android, et comment y remédier ?

Les blocages constants d’applications sur votre téléphone ou votre tablette Android sont parfois très...

Comment désactiver les notifications de Chrome sous Windows, Mac, Android et iOS

Si vous en avez assez de fermer plusieurs fenêtres contextuelles avant de pouvoir lire...

Masquer les applications indésirables sur votre appareil Android

Lorsque vous achetez un smartphone ou une tablette Android, l’appareil contient généralement un grand...

Défaillance du disque dur : éléments à surveiller et correction des problèmes à la source

Si votre ordinateur n’est plus que l’ombre de lui-même, s’il avance à une vitesse...

Optimisation de votre ordinateur portable : voici comment vous y prendre

Vous avez acheté un ordinateur portable ou un PC Windows très performant et, après...

Comment réparer l’écran noir de la mort sur tous vos appareils (Windows, Mac, IOS, Android)

La plupart d’entre nous connaissent le sentiment effrayant de regarder dans l’abîme qu’est l’écran...

Vaut-il la peine de mettre à niveau la RAM de votre Mac ?

L’un des moyens d’améliorer les performances de votre appareil Mac consiste à mettre à...

Articles en vedette

Le Darknet, véritable face cachée d’internet ?

Beaucoup associent le Darknet au marché noir numérique, où l’on trouve tout ce qui ne peut être obtenu que de manière illégale : drogues, armes, virus et logiciels malveillants, tueurs à gages, poison, numéros de cartes de crédit, toutes sortes de données sensibles, etc. Le Darknet se situe du côté obscur d’internet : après tout, il est

En savoir plusComment puis-je me protéger contre une attaque par injection SQL ?

Dans la plupart des cas, les programmes informatiques, les sites internet et les applications utilisent des bases de données pour gérer et stocker les données en toute sécurité. Parmi les exemples de données stockées dans ces bases de données, on peut citer les informations sur les produits des sites internet, les données sur le comportement

En savoir plusDonnées privées et confidentialité

Afficher toutAvant de vous lancer tête baissée sur l’application Monkey, consultez notre guide essentiel.

L’application Monkey est un savant mélange de Snapchat, TikTok,...

Tout savoir sur le doxing : Fonctionnement et prévention

Ce terme est dérivé de l’expression anglaise « dropping docs »...

Tout ce que vous devez savoir sur le suivi Web et comment améliorer son blocage

Vous pensez peut-être que tout ce que vous faites...

Quelle est la différence entre une adresse IP publique et une adresse IP privée ?

Chaque appareil connecté à Internet se voit attribuer un...